Service für Ihre IT-Sicherheit

Ob Netzwerksicherheit im Kern oder Endpoint Security an jedem Gerät – wir schützen Ihre IT-Infrastruktur zuverlässig vor Cyberangriffen. Mit modernsten Standards, einer in Europa gehosteten Cloud, verschlüsselten Datenflüssen und individuellen Sicherheitsstrategien sind Sie bestens für die digitale Zukunft aufgestellt.

IT-Sicherheit: lückenloser Schutz für Ihre IT-Infrastruktur

Digitalisierung steigert die Effizienz – aber auch das Risiko von Cyberangriffen. TA Triumph-Adler schützt Ihre IT-Infrastruktur mit modernen Sicherheitslösungen und intelligenter Hardware wie MFPs mit Verschlüsselung, Authentifizierung und Echtzeit-Monitoring. So wird IT-Sicherheit zum festen Bestandteil Ihres Arbeitsalltags – ganz ohne Kompromisse.

Inhaltsverzeichnis

Was bedeutet IT-Sicherheit genau:

IT-Sicherheit, häufig auch in der englischen Variante IT-Security genannt, dient als Oberbegriff für verschiedene Maßnahmen zum Schutz von Informationen und der IT-Infrastruktur. Schutzmaßnahmen richten sich sowohl gegen äußere Bedrohungen wie Cyber- und Hackerangriffe als auch gegen Risiken von innen wie Daten- und Leistungsverlust sowie Systemausfälle.

Ziel der Schutzmaßnahmen und Strategien ist es, ein höchstmögliches IT-Sicherheitsniveau für technische Systeme und Informationen langfristig zu gewährleisten und somit Risiken und Gefahren vorzubeugen.

Jetzt schützen: TA Triumph-Adler bietet Ihnen sowohl Hardware und Software mit integrierten Sicherheitsfunktionen als auch Managed IT Security Services – ganz gleich ob für KMUs, Großunternehmen, Behörden oder Bildungseinrichtungen. Dazu zählen lückenlos geschützte Druckerflotten, Daten- und Informationsschutz sowie transparentes Monitoring.

Ziel der Schutzmaßnahmen und Strategien ist es, ein höchstmögliches IT-Sicherheitsniveau für technische Systeme und Informationen langfristig zu gewährleisten und somit Risiken und Gefahren vorzubeugen.

Jetzt schützen: TA Triumph-Adler bietet Ihnen sowohl Hardware und Software mit integrierten Sicherheitsfunktionen als auch Managed IT Security Services – ganz gleich ob für KMUs, Großunternehmen, Behörden oder Bildungseinrichtungen. Dazu zählen lückenlos geschützte Druckerflotten, Daten- und Informationsschutz sowie transparentes Monitoring.

So definiert das BSI IT-Sicherheit und Informationssicherheit

Laut dem Bundesamt für Sicherheit in der Informationstechnik wird Informationssicherheit und darin enthaltene IT-Sicherheit wie folgt definiert:

„IT-Sicherheit bezeichnet einen Zustand, in dem die Risiken, die beim Einsatz von Informationstechnik aufgrund von Bedrohungen und Schwachstellen vorhanden sind, durch angemessene Maßnahmen auf ein tragbares Maß reduziert sind.“

Der TA Service für IT-Sicherheit aus einer Hand

Nicht nur die fortschreitende Digitalisierung, sondern auch strengere gesetzliche Vorgaben erfordern eine moderne Digital- und Sicherheitsstrategie. TA Triumph-Adler bietet Ihnen individuell angepasste IT-Security auf aktuellem IT-Grundschutz-Niveau – abgestimmt auf Ihre Branche und Unternehmensgröße.

Zu unseren Leistungen gehören:

- Authentifizierung und Autorisierung: Klare Zugriffsrechte und eine sichere Benutzerverwaltung stellen sicher, dass nur berechtigte Personen Zugang zu sensiblen Daten und Systemen haben.

- Verschlüsselung und Übertragungsstandards: Moderne Technologien wie TLS 1.3, AES oder Secure Boot sichern Ihre Daten sowohl im Ruhezustand als auch während der Übertragung.

- Monitoring und Updates: Durch kontinuierliches Monitoring, automatische Updates und proaktive Wartung bleiben Ihre Systeme stets auf dem aktuellen Sicherheitsniveau.

- Managed IT Security Services: Auf Wunsch übernimmt TA Triumph-Adler Planung, Umsetzung und laufende Betreuung Ihrer Sicherheitsstrategie – für umfassenden Schutz aus einer Hand.

- Netzwerksicherheit: Schutz Ihrer IT-Infrastruktur durch Firewalls, verschlüsselte Datenflüsse und sichere Schnittstellen, für die systematische Berücksichtigung der Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit, passend zu Ihrem Schutzlevel

- Endpoint Security: Absicherung aller Endgeräte – vom PC über mobile Geräte bis hin zu MFPs – gegen Schadsoftware, unbefugte Zugriffe und Datenverlust

Mit TA Triumph-Adler stellen Sie Ihre Hardware, Software und gesamte IT-Infrastruktur auf ein sicheres Fundament – und sind bestens gerüstet für die digitale Zukunft.

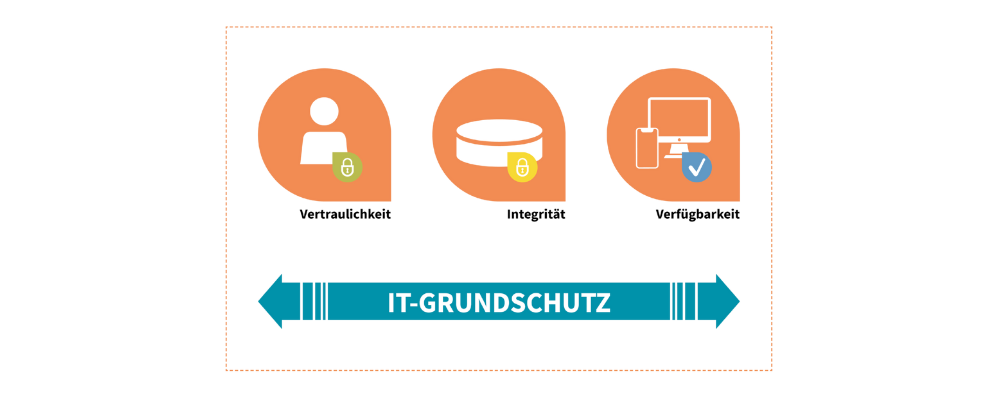

Die Schutzziele für IT-Sicherheit gemäß BSI

Mit der zunehmenden Digitalisierung geht auch eine ansteigende Bedrohungslage einher, denn auch Hacker entwickeln sich weiter. Hinzu kommt, dass ganzheitliche Digitalisierungsstrategien auch ein ganzheitliches Schutz- und Sicherheitskonzept erfordern. Dieses wird vom BSI kontinuierlich unter dem Begriff IT-Grundschutz weiterentwickelt.

Kern des IT-Grundschutzes ist die Einhaltung der Schutzziele für IT-Sicherheit und Informationssicherheit

Die Schutzziele können in ihrer Gewichtung je nach Branche, Unternehmen, Einrichtung und Organisation variieren. Daher gilt es, den Schutzbedarf klar zu definieren – beispielsweise ob sich Schäden und Angriffe begrenzt, beträchtlich oder schwerwiegend auf das Unternehmen oder die Abteilungen auswirken können.

Warum IT-Sicherheit für Unternehmen immer wichtiger wird

Das Risiko von Cyberangriffen nimmt jährlich zu. Der Branchenverband Bitkom beziffert die Schäden durch Cyberattacken allein im Jahr 2024 auf 266,6 Milliarden Euro. Betroffen von Datendiebstahl, Sabotageversuchen und Spionage waren im Durchschnitt acht von zehn Unternehmen in Deutschland. Hierbei ist zu bedenken, dass Schäden sich nicht nur finanziell und juristisch auswirken können. Auch die Vertrauenswürdigkeit und das Image eines Unternehmens gilt es durch IT-Sicherheit zu schützen.

Aktuelle Cyberbedrohungen für Unternehmen

Nicht nur die Zahl an Bedrohungen und Angriffen nimmt zu, es gibt auch immer mehr Arten von Cybergefahren. Aktuell zählen folgende Bedrohungen zu den größten Gefahren für Unternehmen und Behörden:

- Ransomware: Eine der größten Cyberbedrohungen, bei denen Ransomware Geschäfts- und Unternehmensdaten bis zur Unbrauchbarkeit verschlüsselt, um Lösegeld zu erpressen oder Prozesse zu stören

- Advanced Persistent Threats: Zielgerichtete, oft aufwendige und langfristige Angriffe auf Unternehmen verschiedener Größe sowie auf Behörden mit dem Ziel von Infiltration, Spionage, Datendiebstahl oder Beschädigung von Systemen

- Schadsoftware und Phishing: Malware kommt in verschiedensten Formen vor und soll Daten stehlen, sie unbrauchbar machen oder zur Erpressung dienen. Phishing-Angriffe haben das Ziel, wichtige Daten wie Zugangsinformationen, Finanzdaten oder Unternehmensdaten zu stehlen.

- DoS und DDos: Angriffe nach der Art Denial-of-Service und Distributed Denial-of-Service zielen darauf ab, Systeme mit Anfragen zu bombardieren, um Ausfälle und Störungen zu verursachen.

- MITM: Bei sogenannten Man-in-the-Middle-Attacken werden Schwachstellen genutzt, um Datenströme und Netzwerke zu belauschen und Daten zu stehlen.

Warum MFPs und Drucker besondere IT-Security erfordern

Können Drucker zu Einfallstoren für Cyberangriffe werden? Das BSI sagt eindeutig: Ja. Da digital anschlussfähige Multifunktionsprinter (MFPs) inzwischen über Netzwerkverbindungen, Server und mobile Endgeräte erreichbar sind, besteht auch das Risiko, dass Schwachstellen ausgenutzt werden. Gleichzeitig gilt es, den direkten Zugang und Zugriff auf MFPs und Ausdrucke zu kontrollieren. Auch die Einbindung von mobilen oder cloudbasierten Diensten in Ihre Druckerflotte gilt es unter anderem durch Verschlüsselung und Authentifizierung abzusichern.

- Unser MFP-Schutz: TA Triumph-Adler bietet die nötigen MFP-Sicherheitsfunktionen, darunter Zugriffskontrollen, Trusted Platform Module und Secure Boot, um Ihre Hardware, Ihre Netzwerke und Ihre Systeme zu schützen und auf alle Bedrohungslagen vorbereitet zu bleiben.

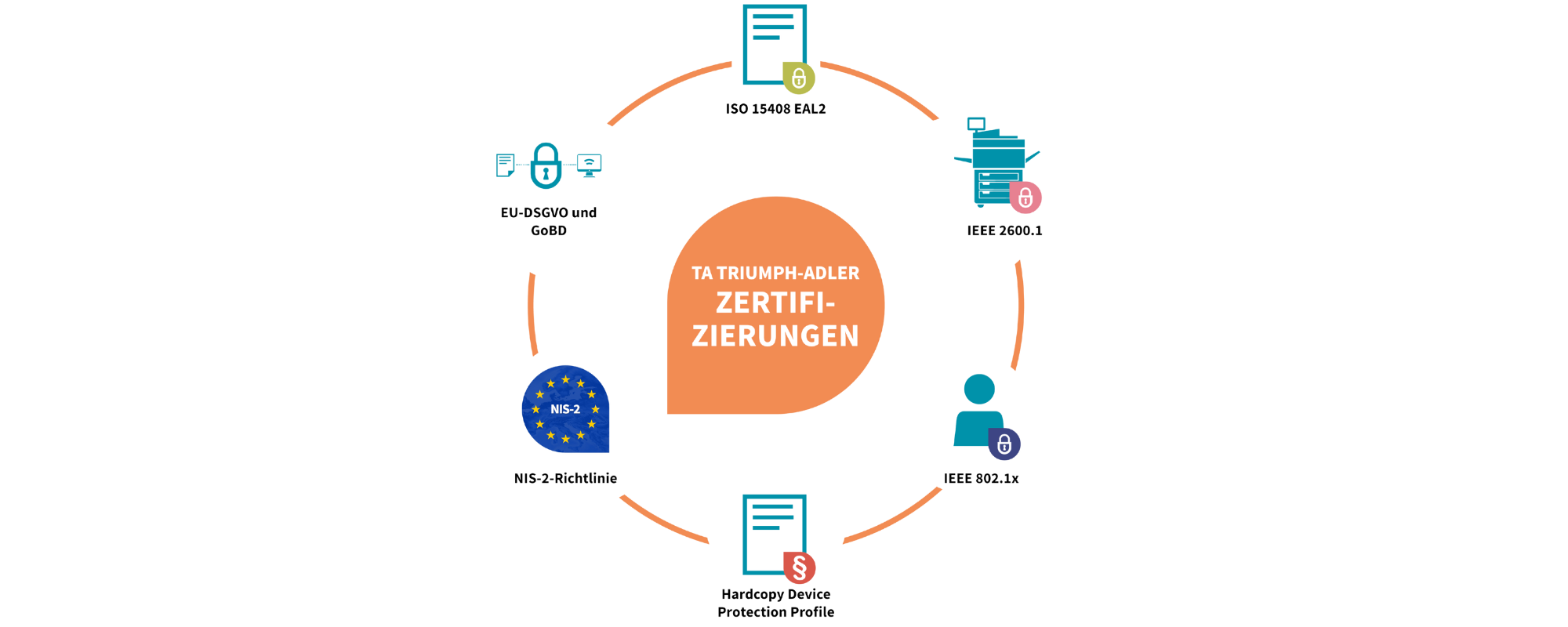

Mit TA Triumph-Adler sind Sie „NIS-2-ready“

Die neue NIS-2-Richtlinie verpflichtet voraussichtlich bis Ende 2025 bis zu 30.000 Unternehmen in Deutschland zu höchster IT-Sicherheit – ohne Übergangsphase und mit hohen Strafen bei Verstößen.

Mit TA Triumph-Adler sind Sie bestens vorbereitet: Unsere Lösungen integrieren Sicherheitsfunktionen wie Kryptografie, Verschlüsselung, Autorisierung, Monitoring und regelmäßige Updates. So erfüllen Sie schon jetzt die NIS-2-Vorgaben.

Mit TA Triumph-Adler sind Sie bestens vorbereitet: Unsere Lösungen integrieren Sicherheitsfunktionen wie Kryptografie, Verschlüsselung, Autorisierung, Monitoring und regelmäßige Updates. So erfüllen Sie schon jetzt die NIS-2-Vorgaben.

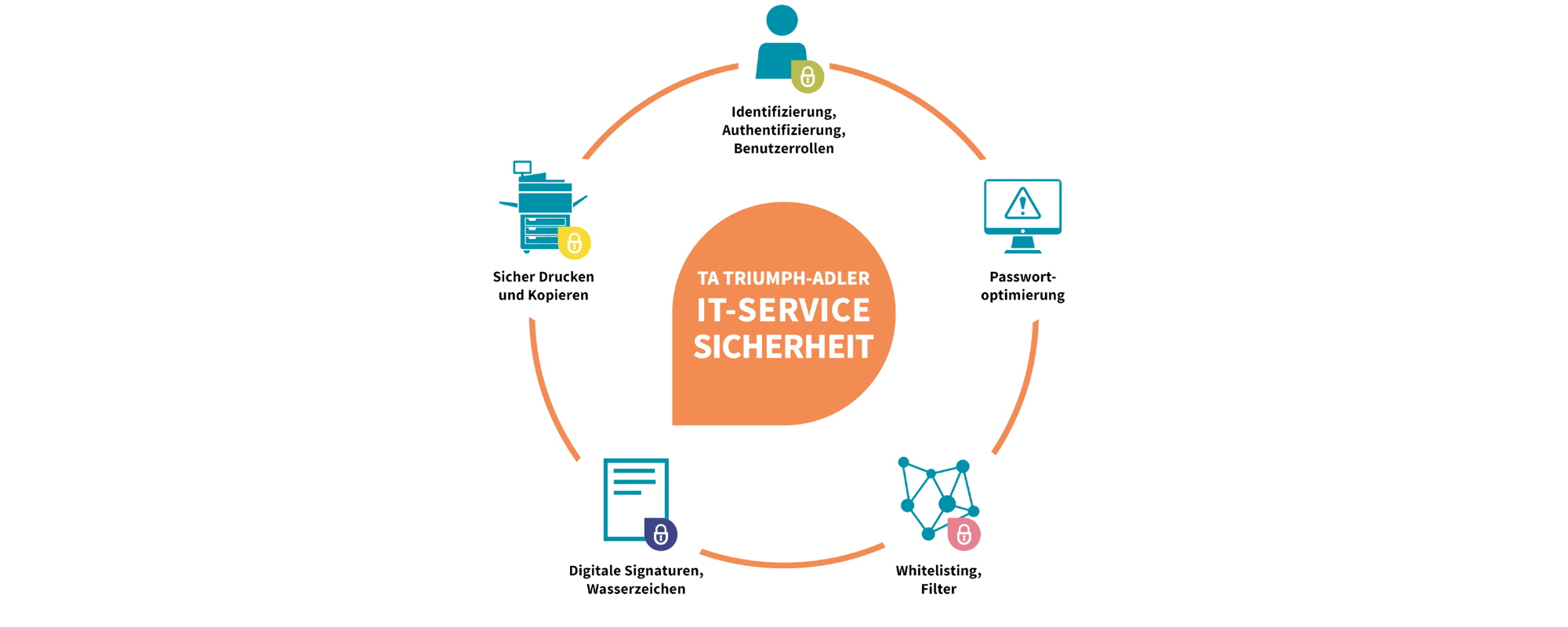

So schützt unser Service für IT-Sicherheit Ihr Unternehmen

Im Folgenden stellen wir Ihnen die wichtigsten Sicherheitsfunktionen für Ihre IT-Security vor:

Zugriffskontrolle, Benutzerrollen und Authentifizierung

Mit unserer Software und Hardware können Sie sich darauf verlassen, dass nur berechtigte Personen Zugriff auf MFPs, Druckjobs, Funktionen und Daten erhalten. Unberechtigte Anmeldungen werden verhindert oder sofort erkannt und gestoppt. Folgende Maßnahmen kommen hierzu zum Einsatz:

Kryptografie, Verschlüsselung und Datensicherheit

Die Sicherheit von gespeicherten oder übertragenen Daten auf unseren Bürodruckern und MFPs sowie in unserer Cloud, die in Europa gehostet wird, zählt zu den wichtigsten Aspekten der IT-Sicherheit. Hierzu bieten wir:

Sie möchten weitere Insights und Tipps rund um die IT-Sicherheit für Ihr Unternehmen sammeln? Laden Sie sich noch heute unsere kostenlose Checkliste herunter und profitieren Sie langfristig!

ISO-Zertifizierungen

TA Triumph-Adler ist als Unternehmen nach ISO 9001, ISO 14001, ISO 27001 und ISO 50001 zertifiziert.

Software und Hardware auf dem aktuellen Stand der Technik

Durch automatische Updates und Upgrades für Software und Firmware sowie regelmäßige Integritätsprüfungen bleiben Sicherheitslücken zuverlässig geschlossen. Die Aktualisierung und Überwachung erfolgt zentral über TA Cockpit®, sodass Ihre gesamte Flotte jederzeit nach den neuesten Sicherheitsstandards geschützt ist. Dabei können Aktualisierungen flexibel für einzelne Geräte, definierte Gruppen oder die komplette Flotte eingespielt werden. Im Falle von Manipulationsversuchen oder Störungen erhalten Sie zudem sofortige Warnmeldungen, wodurch Sie jederzeit handlungsfähig bleiben.

Ergänzend sichern Funktionen wie Secure Boot und Run-Time Integrity Check die Integrität Ihrer Systeme – und schaffen damit eine lückenlose Verbindung zwischen proaktiver Wartung und umfassender Datensicherheit.

Ergänzend sichern Funktionen wie Secure Boot und Run-Time Integrity Check die Integrität Ihrer Systeme – und schaffen damit eine lückenlose Verbindung zwischen proaktiver Wartung und umfassender Datensicherheit.

Schwachstellen erkennen – mit der Druckerflottenanalyse

Mit unserer Druckerflottenanalyse prüfen wir über einen definierten Zeitraum Ihre eingesetzten Systeme und Prozesse rund um die Druckinfrastruktur. So identifizieren wir Schwachstellen und ungenutztes Optimierungspotenzial. Auf dieser Grundlage entwickeln wir ein Lösungs- und Sicherheitskonzept – passend zu Ihren Anforderungen und Ihrer IT-Strategie.

Prozesse und Geräte permanent überwachen

Wir bieten Ihnen Monitoring-Lösungen wie TA Cockpit® und aQrate, die strukturierte Analysen von Druckaufträgen, Geräteleistung, Benutzern und Auslastung sowie transparente Kosten- und Zugriffskontrolle gewährleisten.

Diese Zertifizierungen hat TA für seinen IT-Service erhalten

Unser Service und unsere Lösungen für IT-Sicherheit erfüllen unter anderem die Anforderungen folgender Zertifizierungen:

Wir helfen Ihnen dabei, Ihre IT-Sicherheit auf den aktuellen Stand zu bringen. Zögern Sie nicht, uns für eine unverbindliche Beratung zu IT-Sicherheit zu kontaktieren.

FAQ – häufig gestellte Fragen zur IT-Sicherheit

IT-Services umfassen alle Dienstleistungen, die den reibungslosen Betrieb und die Sicherheit von IT-Infrastrukturen sicherstellen. Dazu zählen unter anderem die Bereitstellung von Hardware und Software, IT-Support, Netzwerkwartung, Cloud-Services, IT-Sicherheitslösungen sowie Managed Services. Moderne IT-Services wie die von TA Triumph-Adler bieten eine ganzheitliche Betreuung – von der Analyse und Beratung über die Implementierung bis hin zur Wartung und Überwachung Ihrer IT-Umgebung.

Zur IT-Sicherheit gehören alle technischen, organisatorischen und menschlichen Maßnahmen, die Daten und Systeme vor unbefugtem Zugriff, Verlust oder Manipulation schützen. Dazu zählen unter anderem Firewalls, Verschlüsselung, Zugriffsrechte, regelmäßige Updates, sichere Hardware sowie die Sensibilisierung der Beschäftigten. Ziel ist es, Vertraulichkeit, Verfügbarkeit und Integrität der Informationen dauerhaft sicherzustellen.

Die größte Schwachstelle in der IT-Sicherheit ist oft der Mensch – zum Beispiel durch unsichere Passwörter, unachtsames Öffnen von Phishing-Mails oder fehlerhafte Zugriffsrechte. Aber auch veraltete Software, ungesicherte Endgeräte oder fehlende Verschlüsselung können ein erhebliches Risiko darstellen. Deshalb sind technische Schutzmaßnahmen, regelmäßige Updates und klare Zugriffsregeln genauso wichtig wie die Sensibilisierung der Mitarbeiterinnen und Mitarbeiter.

IT-Sicherheit schützt alle Systeme, Netzwerke und Daten eines Unternehmens vor technischen Risiken wie Hackerangriffen, Datenverlust oder Systemausfällen. Datenschutz hingegen bezieht sich speziell auf den Schutz personenbezogener Daten vor unbefugter Verarbeitung – etwa im Sinne der DSGVO. Kurz gesagt: IT-Sicherheit schützt die Technik, Datenschutz schützt die Menschen. Beide Bereiche greifen ineinander, verfolgen aber unterschiedliche Ziele.

IT-Sicherheit ist der übergeordnete Begriff für alle Maßnahmen, die IT-Systeme und Daten vor unbefugtem Zugriff, Manipulation oder Verlust schützen – sowohl im Unternehmen als auch bei privaten Geräten. Cybersecurity ist ein Teilbereich der IT-Sicherheit, der sich speziell auf den Schutz vor digitalen Bedrohungen wie Hackerangriffen, Malware, Phishing und Ransomware konzentriert.

Das IT-Sicherheitsgesetz regelt die gesetzlichen Anforderungen an Unternehmen und Behörden in Deutschland zur Absicherung ihrer IT-Systeme. Ziel ist es, die IT-Infrastrukturen kritischer Einrichtungen – wie Energie, Wasser, Finanzen, Gesundheit oder Telekommunikation – gegen Cyberangriffe zu schützen. Seit Inkrafttreten des IT-Sicherheitsgesetzes 2.0 gelten höhere Sicherheitsanforderungen, insbesondere für sogenannte „Kritische Infrastrukturen“ (KRITIS). Unternehmen müssen Sicherheitsvorfälle melden, regelmäßige Audits durchführen und technische Schutzmaßnahmen wie Verschlüsselung, Authentifizierung und Monitoring einsetzen.

Die drei zentralen Grundsätze der IT-Sicherheit (auch „Schutzziele“ genannt) lauten:

- Vertraulichkeit: Nur berechtigte Personen erhalten Zugriff auf Informationen.

- Integrität: Daten dürfen nicht unbemerkt verändert oder manipuliert werden.

- Verfügbarkeit: Systeme und Informationen sind zuverlässig erreichbar, wenn sie benötigt werden.

Diese Prinzipien bilden das Fundament für alle Maßnahmen der IT-Sicherheit und sind essenziell für jede Sicherheitsstrategie – vom Passwortschutz über Firewalls bis zur Endgeräteverschlüsselung.

Hier sind fünf praxisnahe Tipps, um die IT-Sicherheit im Unternehmen zu erhöhen:

- Starke Passwörter verwenden und Zwei-Faktor-Authentifizierung aktivieren

- Regelmäßige Updates von Software, Firmware und Betriebssystemen durchführen

- Drucker und MFPs absichern – zum Beispiel durch Secure Print, Whitelisting und Verschlüsselung

- Beschäftigte sensibilisieren – durch Schulungen zu Phishing und sicherem Verhalten

- Monitoring und IT-Service nutzen – etwa über TA Triumph-Adler mit Echtzeit-Überwachung und automatisiertem Sicherheitsmanagement

Das könnte Sie auch interessieren

Unser ECM-Whitepaper

Sie wollen mehr erfahren über digitales Dokumentenmanagement und elektronische Workflows? Laden Sie sich unser Whitepaper „Strategisch digitalisieren: Der Schlüssel für nachhaltigen Erfolg“ herunter!

Unser Newsletter

Wie verändert die digitale Transformation die Arbeit in den Büros? Bleiben Sie immer auf dem aktuellen Stand mit unserem monatlichen Newsletter. Jetzt kostenlos anmelden!